ابرآروان با تحلیل حملات گستردهی روزهای گذشته به زیرساختهای خود، یک نوع حملهی کاملا توزیعشده با سوءاستفاده از MTProxyهای تلگرام را شناسایی کرد.

ابرآروان، تنها عرضهکنندهی زیرساخت یکپارچهی ابری در ایران با انتشار اطلاعیهای در مورد حملات گسترده DDoS با سوءاستفاده از MTProxyهای تلگرام خبر داد. اما حملات دیداس چیست و چگونه انجام میشود؟

مقالهی مرتبط:

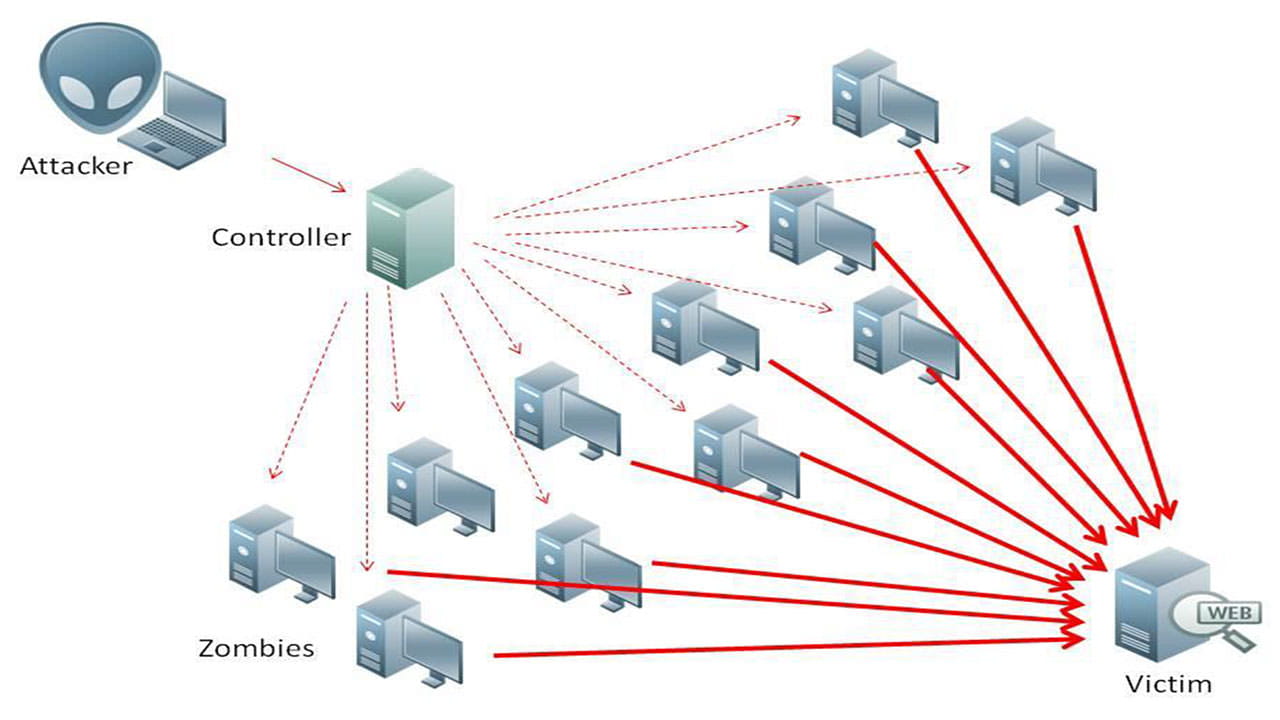

حملهی دیداس (Distributed Denial of Service) یا به اختصار DDOS زمانی رخ میدهد که حجم زیادی از تقاضای کاذب عمدا از یک مکان بهسمت سرور مورد هدف روانه شود، تا آن سرور از کار بیفتد؛ در حملات داس توزیع شده یا همان دیداس سرور مورد هدف با تقاضاهای فراوان روبهرو میشود، اما نه از یک منبع مشخص، بلکه از جاهای مختلف به آن حمله میشود و محافظت سرور در برابر حملهی توزیع شده بهمراتب دشوارتر از حملهی داس است. هکرها برای راهاندازی حملهی DDoS به مجموعهای از رایانهها نیاز دارند. از میان راههای متعدد برای دراختیارگرفتن سیستمها، بهکار بردن باتنت رایجترین آنها است. باتنت مجموعهای از سیستمهای کاربران عادی است که با نصب یک نرمافزار امنیتی آلوده، بدون اجازه در اختیار گرفته میشود. با خرید دسترسی به باتنت توسط هکرها، راه برای استفاده از تعداد زیادی سیستم برای حمله دیداس و از دسترس خارجکردن یک وبسایت باز خواهد شد. در حملهی شناساییشده از سوی ابرآروان نیز افرادی که بیاطلاع از همهجا از MTProxyهای رایگان تلگرام استفاده میکنند تبدیل به باتنتهای یک شبکهی بزرگ خرابکاری اینترنتی شدهاند.

در تماس زومیت با حسین قاسمی، معمار امنیت ابرآروان مشخص شد، حملات صورتگرفته تا شب گذشته با شدت زیادی ادامه داشت و با اینکه نتوانست اختلالی در عملکرد خدمات این شرکت داشته باشد اما در صورت حمله به برخی سایتها میتواند مشکلات بزرگی ایجاد کند. وی در پاسخ به این سؤال که چه سایتهایی بیشتر در معرض خطر این نوع حمله قرار دارند عنوان کرد که براساس بررسیهای انجام شده مشابه این نوع حملات تا به حال در هیچ کجای دنیا مشاهده نشده و به احتمال زیاد برای اولینبار رخ داده؛ بنابراین نمیتوان نظر قطعی داد که چه مدل سایتهایی در معرض خطر بیشتر قرار دارند و احتمالا هر نوع سایتی در برابر این حملات آسیبپذیر است.

معمار امنیت ابرآروان در پاسخ به این سؤال که آیا حملات DDos با سوءاستفاده از MTProxyهای تلگرام میتوانند باعث بروز مشکلات امنیتی مانند لو رفتن اطلاعات شوند یا خیر، پاسخ داد، در این نوع حملات شاهد فاش شدن اطلاعات نیستیم زیرا تلگرام پیغامها را رمزگذاری میکند و امنیت بالایی دارد، بنابراین بعید بهنظر میرسد که مشکلاتی از این قبیل برای کاربران ایجاد شود. اما مهمترین سؤال ما این بود که در آینده چه اقداماتی برای جلوگیری از این حملات باید انجام شود و آیا رفع فیلتر تلگرام تنها گزینه است؟

معمار امنیت ابرآروان در پاسخ به این سؤال، مشکلات ناشی از حملات دیداس با سوءاستفاده از MTProxyهای تلگرام را به دو قسمت تقسیم کرد؛ طبق گفتهی وی، دستهی اول از کسانی که در این مدل حملات آسیبپذیر هستند شامل کسبوکارهایی مانند ابرآروان و مشتریها آن میشود که باتوجه به تدابیر امنیتی که لحاظ کردهاند از خود در برابر آنها دفاع میکنند، اما دستهی دوم کاربرانی هستند که از MTProxyهای تلگرام استفاده میکنند و ناخواسته در این جریان دخالت داده میشوند، برای دفاع از این دسته از قربانیان راهحل دیگری وجود ندارد و این موضوع مشکلات بزرگی از جمله کمشدن حجم ترافیک اینترنت آنها را در پی خواهد داشت زیرا با هر بار استفادهی آنها از پروکسی تلگرام به قربانی ریکوئست داده میشود و از حجم ترافیکشان کاسته میشود.

ابر آروان در اطلاعیهی خود چگونگی حمله و نحوهی شناسایی حملات را به این شکل توضیح داد:

یکی از امکانات تلگرام استفاده از الگوریتم رمزنگاری غیرمتقارنی به نام MTProto در راستای رمزنگاری محتوا است. بعدها تلگرام از سرویسی با نام MTProxy استفاده کرد تا بتواند به کمک این پروتکل با فیلترینگ ایران مقابله کند. نفوذ بسیار بالای تلگرام در ایران باعث شد، کاربران بیشماری علاوه بر استفاده از فیلترشکنها به فکر استفاده از MTProxyهای رایگان بیفتند؛ افرادی که بیاطلاع از همهجا امروز تبدیل به باتنتهای یک شبکهی بزرگ خرابکاری اینترنتی شدهاند.

ابر آروان با تحلیل حملات گستردهی روزهای گذشته به زیرساختهای خود، یک نوع حملهی کاملا توزیعشدهی جدید را تشخیص داد. حملههایی که تفاوتهای اساسی با حملات پیشین داشتند:

- این حملات مستقیما به آدرس IP و پورت ۸۰ سرورهای لبهی ابر آروان ارسال شده بودند و اثری از دامنهای خاص در درخواستهای آنها یافت نمیشد.

- ترافیک دریافتی کاملا تصادفی بهنظر میرسید؛ حتی آنتروپی محاسبه شده روی اطلاعات درخواستهای دریافتی تقریبا معادل ۴ بود.

- ترافیک دریافتی در لایهی ۷ بود؛ اما از هیچ یک از پروتکلهای معروف این لایه مانند HTTP ،HTTPS ،FTP و... پیروی نمیکرد.

- حمله کاملا داخلی بود و IPهای حملهکننده، در داخل کشور قرار داشتند.

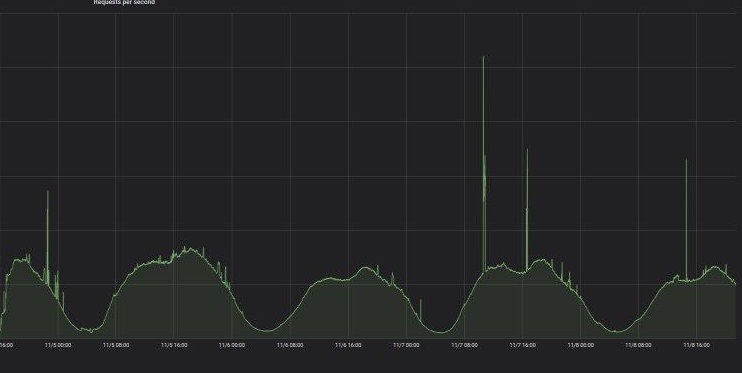

تصویر ۱: درخواستهای عادی به سرورهای لبهی ابرآروان

حجم بالای این حملات میتوانست بسیاری از وبسایتها و سامانههای آنلاین را دچار اختلال کند. اگرچه برای ساختار توزیع شده و سامانههای جلوگیری از حملات DDoS ابر آروان مقابله با این حملات کار سختی بهنظر نمیرسید، اما تحلیل این حملات بهسادگی همیشه نبود زیرا از دادههای ارسالی امکان سرنخ گرفتن نبود و همچنین نشانیهای درخواستهای ارسالی الگوی مشترکی نداشتند که بتوان از آنها استفاده کرد.

تصویر ۲: درخواستهای ارسالی به سرورهای لبهی ابرآروان در حمله

شدت این حملات روز چهارشنبه به حدود ۱۰۰ هزار درخواست در ثانیه رسید. اگرچه این حملات در مقابل حملات گستردهای که در ابرآروان با آن مقابله میشود از شدت بسیار بالایی برخوردار نبودند اما همین حملات، امکان از دسترس خارجکردن بیشتر وبسایتهای کشور را دارند. تفاوت مهم دیگر، وجود منشأ داخلی این حملات بود که باعث پررنگتر شدن آن میشود.

کشف منشأ

برای یافتن منشأ حملات، فعالیتهای زیادی انجام شد که بسیاری از آنها شکست خوردند؛ اما در ساعات انتهایی روز شنبه، با حدسی هوشمندانه این احتمال داده شده که شاید ترافیک برای سرویس MTProxy نرمافزار تلگرام باشد.

در ترافیک نمونهگیری شده نکاتی وجود داشت که این حدس را تقویت میکرد:

- ترافیک سرویس MTProxy رمزنگاری شده است و ترافیک رمزشده معمولا رفتاری مانند ترافیک تصادفی دارد. در پروتکل MTProto این درهمریختگی تصادفی، تشدید نیز میشود.

- با فیلتر شدن تلگرام استفاده از سرویس MTProxy برای دور زدن فیلترینگ، روی این سرویس بسیار شایع شده است که با توزیعشدگی شدید این حمله تطابق داشت.

-

ارسال و استفاده از سرویسهای رایگان MTProxy در کانالهای تلگرام امری شایع و ساده است. بهراحتی میتوان با تغییر نشانی IP یکی از این سرورها به نشانی ابرآروان، ترافیک مشابه ایجاد کرد.

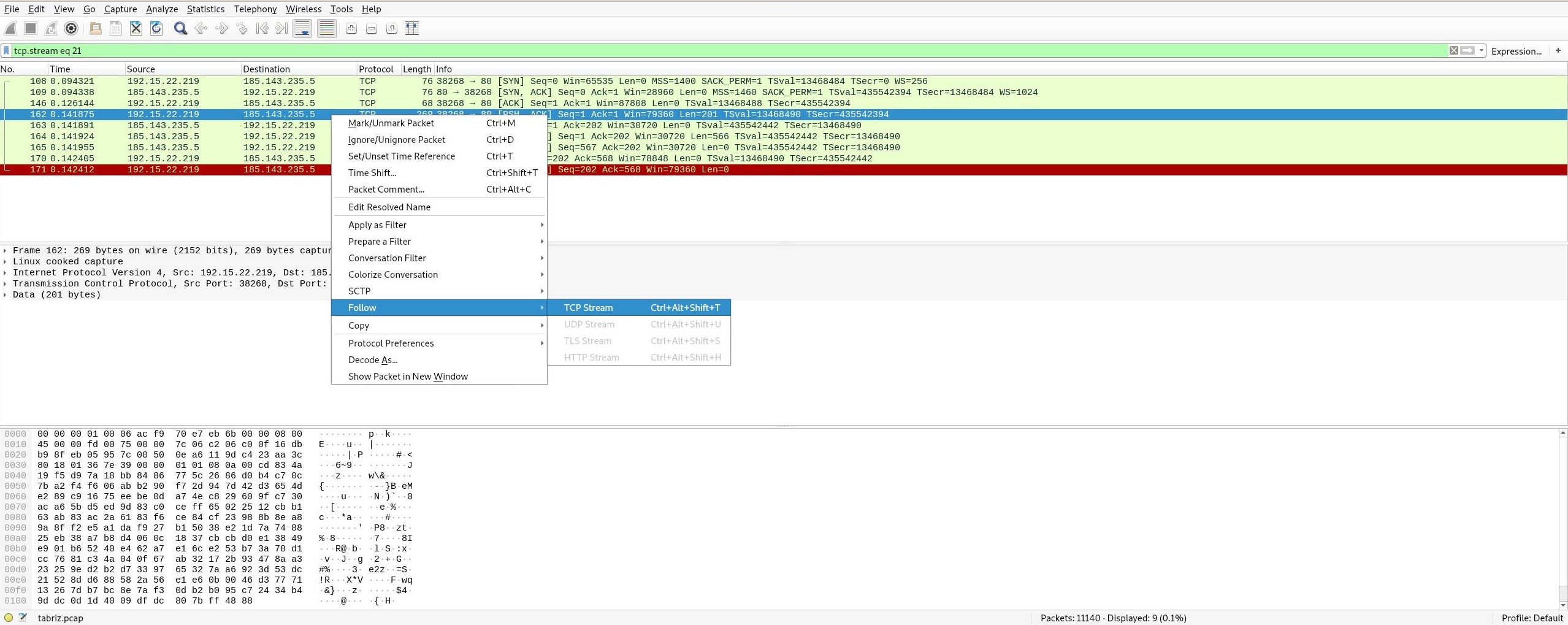

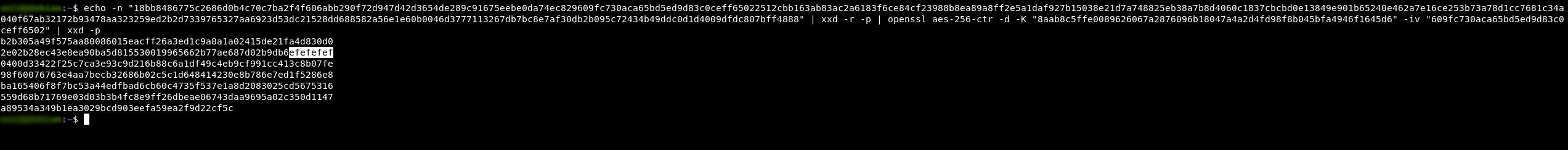

با شبیهسازی سناریوی احتمالی، حدس سرویس MTProxy تقویت شد. ترافیک ایجاد شده به ترافیک دریافتی شباهت زیادی داشت؛ موضوعی که با بررسی ترافیک نمونهگیری از درستی آن اطمینان حاصل شد.

در زیر تصویر یکی از استریمهای TCP کپچر شده در نرمافزار Wireshark آمده که بهشکل hexdump قابل مشاهده است.

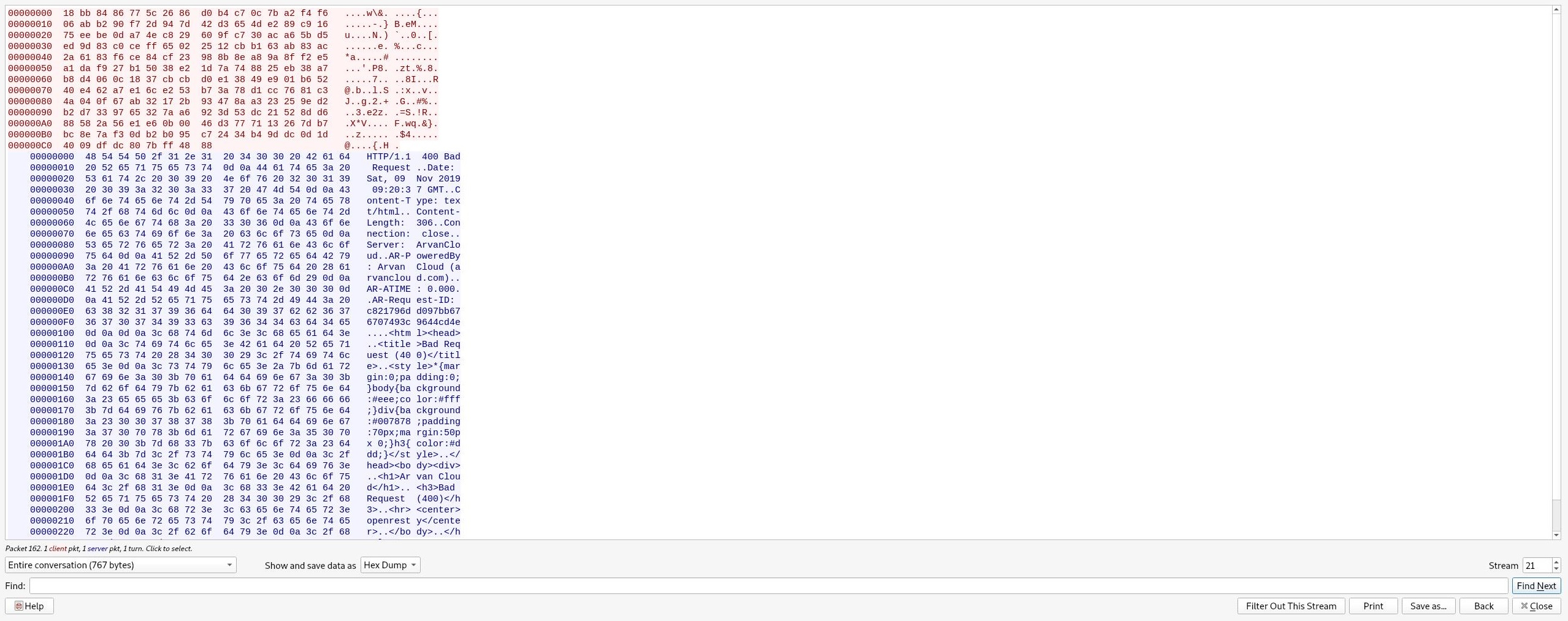

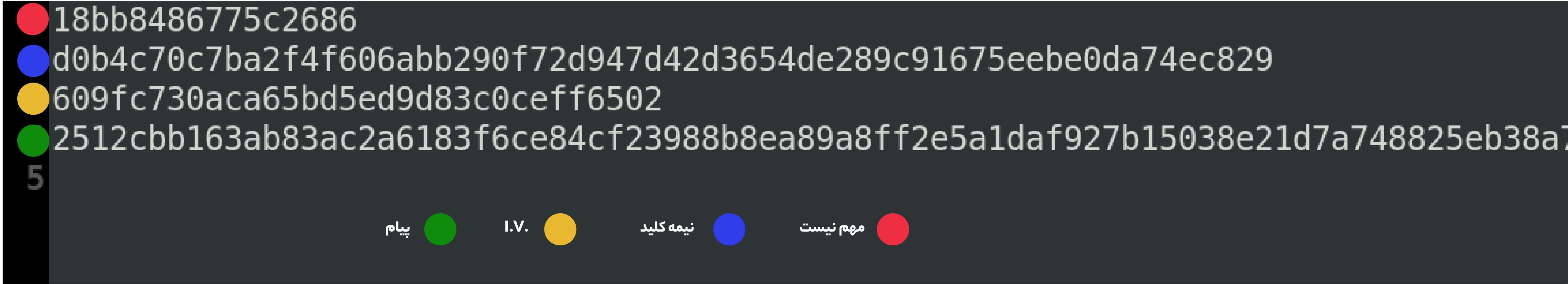

سپس قسمت پیام ارسالی، کپی و براساس پروتکل MTProto جداسازی شده که در شکل زیر قابل مشاهده است.

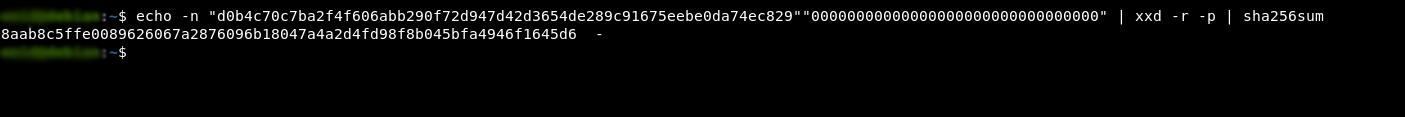

براساس پروتکل MTProto، قسمت کلید اولیه از پیام جداشده را با ترکیبی از secret سرویس MTProxy ساختیم. اما مقدار secret برای ما قابل ارزیابی نبود. با یک حدس هوشمندانه توانستیم مقدار درست secret را ارزیابی کنیم. این مقدار 0x00000000000000000000000000000000 بود. با استفاده از این مقدار توانستیم هش مورد نظر را محاسبه و بهعنوان کلید رمزگشایی از آن استفاده کنیم.

با استفاده از کلید به دست آمده و I.V با الگوریتم AES-256bit در مُد CTR، توانستیم کل پیام را رمزگشایی کنیم. یکی از امضاهای پروتکل MTProto داشتن مقادیر 0xefefefef یا 0xeeeeeeee یا 0xdddddddd در بایت ۵۷ام است که در ترافیک نمونهگیری شده مشاهده میشود.

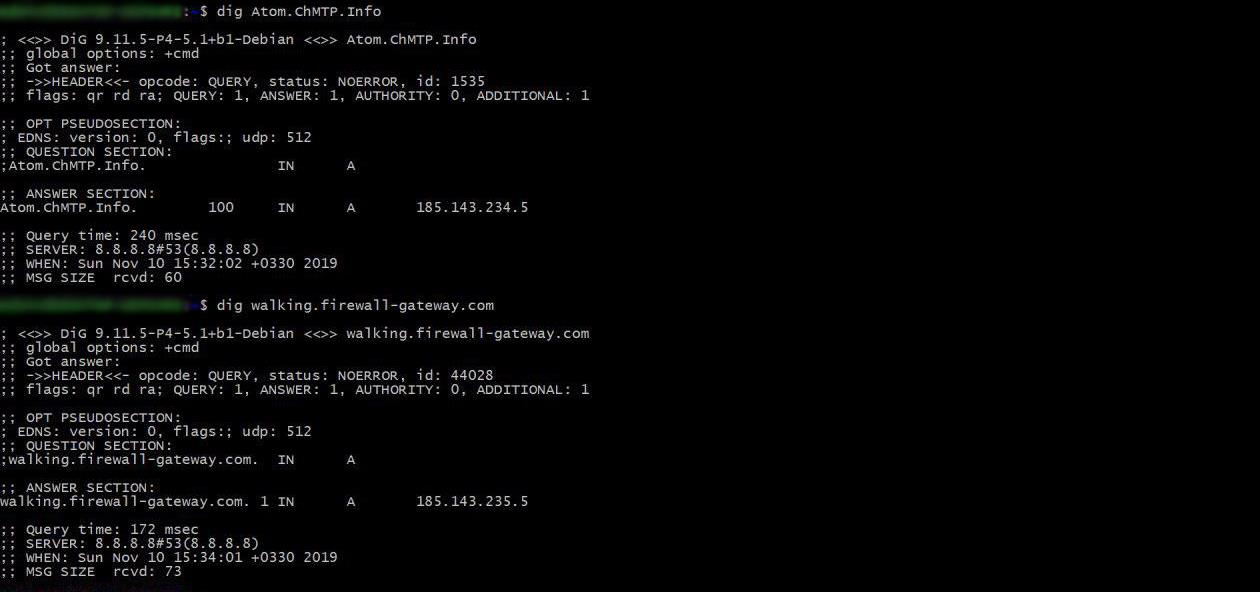

تیم امنیت ابر آروان پس از مطمئن شدن از جنس ترافیک، به کانالهای تلگرامی ارائهدهندهی سرویس MTProxy مراجعه کرد. برخی از سرورهای ارائه شده در این کانالها، به نشانی IP ابرآروان resolve میشدند که تعدادی از این نشانیها در فهرست زیر آمده است:

Atom.ChMTP.Info

walking.firewall-gateway.com

ToKhobi.MyFirewall.org

بهگفتهی ابرآروان این رخداد، حملهای است که به احتمال زیاد در نوع خود تاکنون گزارش نشده است. این مشکل از فیلتر شدن تلگرام شروع شده است. نبود نگاه چندجانبه نسبت به فناوریهای روز باعث حذف یک پیامرسان با میلیونها مخاطب شد، موضوعی که در مقاطع مختلف کشور را با تهدیدات متفاوتی مواجه کرده است.

رواج بیش از اندازهی نسخههای غیراصل از تلگرام که متهم به سوءاستفاده از دستگاههای شخصی کاربران ایرانی بودند یکی از این موارد و اکنون نیز استفاده از MTProxy رایگان و ترویج آن تهدید بزرگ دیگری را در برابر کاربران ایرانی قرار داده است.

در حال حاضر ابر آروان هشدار جدی میدهد که اگر تصمیمات سختی اتخاذ نشود، مدیران کانالهای تلگرامی که اقدام به ترویج MTProxyهای رایگان میکنند، دو قدرت بسیار مهم در اختیار خواهند داشت:

- سوءاستفاده از کاربران بیشمار ایرانی برای DDoS کردن وبسایتها یا سامانههای حیاتی کشور

- گمراه کردن دستگاههای حاکم بر فضای سایبری و قربانی کردن سرورهای بیگناه با ارسال ترافیک MTProto به این سرورها

.: Weblog Themes By Pichak :.